پروتکل TLS چیست و عملکرد آن چگونه است؟

پروتکل TLS روشی است که اطلاعاتی مثل پسوردها و دادههای حساس را هنگام ارسال در اینترنت رمزگذاری میکند تا هیچکس نتواند آنها را در میانه راه بخواند یا دستکاری کند. جالب است بدانید نسخه TLS 1.3 آنقدر سریع است که مدت زمان شروع یک اتصال امن را تقریبا نصف نسخههای قبلی میکند و همین امر […]

پروتکل TLS چیست و عملکرد آن چگونه است؟

پروتکل TLS روشی است که اطلاعاتی مثل پسوردها و دادههای حساس را هنگام ارسال در اینترنت رمزگذاری میکند تا هیچکس نتواند آنها را در میانه راه بخواند یا دستکاری کند. جالب است بدانید نسخه TLS 1.3 آنقدر سریع است که مدت زمان شروع یک اتصال امن را تقریبا نصف نسخههای قبلی میکند و همین امر باعث افزایش سرعت بارگذاری سایتها میشود.

در این مقاله ضمن پاسخ به این سوال که پروتکل tls چیست، درباره تاریخچه این پروتکلها و تفاوتهایشان، نحوه عملکرد TLS و نیز نسخههای مختلف این پروتکل صحبت میکنیم. بهعلاوه، نمونههای واقعی درباره تاثیر پروتکل تی ال اس بر تحربه کاربری ارائه خواهیم کرد. پس تا انتهای این بلاگ از مجله پارس هاست همراه ما باشید.

پروتکل TLS چیست؟

بهبیان بسیار ساده، پروتکل TLS مثل یک پاکت رمزگذاریشده برای پیامهای اینترنتی است: اول، دو طرف مثل اینکه با هم دست میدهند و یک رمز مشترکِ مخفی میسازند (Handshake و رمزنگاری نامتقارن)، سپس پیامها با همان رمز سریع و امن ارسال میشوند (رمزنگاری متقارن). مثلا وقتی وارد سایت بانکی خود میشوید، TLS کاری میکند که حتی اگر کسی بستهها را بگیرد، نتواند اطلاعات کارت یا رمزت را بخواند.

در تعریف تخصصیتر، پروتکل TLS نوعی پروتکل رمزنگاری استاندارد است که برای تامین امنیت ارتباطات در شبکههای ناامن، بهویژه اینترنت، کاربرد دارد. در این پروتکل، ارتباط ابتدا از طریق فرایند «Handshake» آغاز میشود؛ جایی که دو طرف ارتباط با بهرهگیری از رمزنگاری نامتقارن، یک کلید جلسه مشترک را ایجاد میکنند. پس از آن، تبادل دادهها با سرعت و امنیت بالاتر از طریق رمزنگاری متقارن انجام میشود. این ساختار ترکیبی باعث میشود TLS هم امن و هم کارامد باشد.

مثلا فرض کنید دو سیستم پیش از آغاز تبادل اصلی داده، ابتدا با استفاده از یک روش امن و دوطرفه، کلید مشترکی را ایجاد میکنند تا هیچ فرد ثالثی نتواند آن را بهدست آورد. سپس تمام دادههای بعدی با همین کلید مشترک و با سرعت بالا رمزگذاری و منتقل میشوند تا ارتباط هم امن و هم نتیجهبخش باشد.

نکته: tls مخفف چیست؟ TLS مخفف Transport Layer Security است و در فارسی بهمعنای «امنیت لایه انتقال» است.

پروتکل TLS امنیت ارتباطات را با ضمانت سه ویژگی کلیدی فراهم میکند: محرمانگی، یعنی جلوگیری از مشاهده محتوای ارتباط توسط افراد غیرمجاز؛ تمامیت دادهها، یعنی جلوگیری از تغییر یا دستکاری اطلاعات در مسیر؛ احراز هویت، یعنی اطمینان از اینکه کاربر واقعاً به سروری معتبر متصل شده است.

این پروتکل یا همان پروتکل امنیتی انتقال دادهها با استفاده از گواهینامههای دیجیتال، هویت سرورها و در صورت نیاز کاربران را تایید میکند. TLS امروز اساس امنیت وب مدرن، از جمله HTTPS، ایمیل امن، پیامرسانی رمزگذاریشده و بسیاری از سرویسهای آنلاین دیگر است.

مسیر پیشرفت TLS؛ جهشی بهسوی اینترنت امنتر

در اوایل دهه ۹۰، پروتکل SSL توسط شرکت Netscape برای امنسازی ارتباطات اینترنتی طراحی شد. نسخهی ابتدایی SSL 1.0 هرگز عمومی نشد، اما SSL 2.0 در سال ۱۹۹۵ عرضه شد که مشکلات امنیتی زیادی داشت. در سال ۱۹۹۶، نسخه SSL 3.0 منتشر شد که امنیت آن بیشتر بود، اما باز هم بهتدریج آسیبپذیریهایی نشان داد.

در سال ۱۹۹۹، IETF نسخهای جدید منتشر کرد و نام آن را TLS 1.0 گذاشت. این نسخه تا حد زیادی مبتنیبر SSL 3.0 بود، ولی بهبودهایی مانند کدهای MAC قویتر داشت. سپس در سال ۲۰۰۶، TLS 1.1 آمد که حملاتی را مثل آنچه در حالت CBC رخ میداد، هدف قرار داد.

در سال ۲۰۰۸، TLS 1.2 ارائه شد که یک جهش بزرگ در امنیت بود: پشتیبانی از الگوریتمهای قویتر، انتخاب انعطافپذیرتر cipher suiteها و «رمزگذاری با داده-تصدیق» (AEAD) بهبودیافته را به پروتکل اضافه کرد.

بالاترین جهش امنیتی و عملکردی، با TLS 1.3 رخ داد. این نسخه در سال ۲۰۱۸ نهایی شد و طراحی آن سادهتر، امنتر و سریعتر است: بسیاری از الگوریتمهای ضعیف حذف شدند، تبادل کلید همیشه از کلیدهای موقتی (ephemeral) استفاده میکند و پروسه handshake به یک «round-trip» کاهش یافتهاست.

نکته: در TLS 1.3، بسیاری از بخشهایی که در نسخههای قدیمیتر برای امنیتشان بهینه نشده بودند، کلا حذف شدند؛ برای نمونه، الگوریتمهایی مثل RC4 یا SHA-1 دیگر پشتیبانی نمیشوند، و برعکس، حفظ ویژگی «راز پیشین» (perfect forward secrecy) بهصورت پیشفرض اجباری شدهاست؛ این یعنی اگر کلید فعلی فاش شود، ارتباطات گذشته هنوز امن خواهند بود.

تفاوت SSL و TLS چیست؟

پروتکلهای SSL و TLS هر دو برای رمزنگاری ارتباطات اینترنتی استفاده میشوند، اما SSL یک فناوری قدیمی و منسوخ است، در حالیکه TLS نسخه تکاملیافته، امنتر و استاندارد امروزی ارتباطات رمزنگاریشده محسوب میشود. تفاوتهای میان این دو بیشتر در سطح امنیت، ساختار رمزنگاری و کارایی دیده میشود.

تفاوتهای اصلی SSL و TLS عبارتند از:

- وضعیت تاریخی: SSL سالهاست منسوخ شده و دیگر بهروزرسانی نمیشود، اما TLS بهعنوان نسخه جدیدتر و ادامهدهنده رسمی آن توسعه پیدا کردهاست. همین موضوع باعث شده TLS ضعفهای امنیتی SSL را از بین ببرد و جایگزین استاندارد ارتباط امن در وب شود.

- نسخهها و بهروزرسانیها: TLS در نسخههای مدرن مانند ۱٫۲ و ۱٫۳ ارائه میشود که هرکدام بهبودهای امنیتی و عملکردی قابل توجهی دارند. این نسخهها الگوریتمهای ضعیف SSL را حذف میکنند و مجموعهای از قابلیتهای جدید را وارد ساختار امنیتی کردهاند.

- هندشیک رمزنگاری: فرایند هندشیک در TLS دوباره طراحی شدهاست تا تبادل کلید با امنیت بالاتری انجام شود و احتمال حملاتی مانند MITM یا بازپخش کاهش یابد. این بازطراحی موجب میشود کلیدهای ارتباطی با سرعت و اطمینان بیشتری تولید شوند.

- گزینش الگوریتمها: TLS امکان استفاده از مجموعه متنوع و امنی از الگوریتمهای رمزنگاری را فراهم میکند، اما بسیاری از الگوریتمهای SSL اکنون ناامن شناخته شدهاند و دیگر پشتیبانی نمیشوند. این تنوع و امنیت بیشتر باعث کاهش خطر نفوذ و شکستن رمزها میشود.

- عملکرد و سرعت: TLS خصوصا در نسخه ۱٫۳ با سادهسازی فرایند مذاکره رمزنگاری، سرعت برقراری اتصال را افزایش میدهد. این بهبود علاوهبر افزایش امنیت، موجب کاهش تاخیر و بهینهسازی تجربه کاربری در وب نیز شدهاست.

- کاربرد عملی (گواهیها): در عمل، وقتی اصطلاح «SSL Certificate» استفاده میشود، منظور همان گواهی TLS است. نام SSL فقط بهصورت تاریخی باقی مانده، اما فناوری پشت این گواهیها کاملا مبتنیبر TLS مدرن است.

شما میتوانید در مقاله تفاوت TLS و SSL، مقایسه کامل این دو پروتکل را بهطور کامل بخوانید.

نسخههای مختلف TLS و مقایسه آنها

پروتکل TLS با چند نسخه تکامل یافتهاست که هر کدام ویژگیها، مزایا و معایب خاص خود را دارند. نسخههای اولیه مانند TLS ۱٫۰ و TLS ۱٫۱ مشکلات امنیتی قابل توجهی دارند. در این نسخهها، روشهای قدیمی رمزنگاری، هشهای ضعیف (مثل SHA‑۱) و طراحی اولیه پروتکل، باعث میشد در برابر حملاتی مثل حملات CBC آسیبپذیری وجود داشته باشد. در نتیجه، این نسخهها توسط بسیاری از سازمانهای امنیتی منسوخ شدهاند.

پروتکل TLS ۱٫۲ گام بسیار بزرگی رو به جلو بود: در آن امکان استفاده از الگوریتمهای رمزنگاری مدرنتر فراهم شد، هش قویتر (مانند SHA‑۲۵۶) بهکار رفت و طیف بسیار وسیعتری از cipher suiteها پشتیبانی شد. این نسخه هنوز بسیار رایج است، چون ترکیب خوبی از امنیت و سازگاری را ارائه میدهد.

اما TLS ۱٫۳ انقلابی در طراحی TLS بهحساب میآید. این نسخه handshake را سادهتر کردهاست (یک round‑trip به جای دو) و امکان ۰‑RTT را برای بازدیدکنندگان بازگشتی فراهم کردهاست، یعنی میتوانیم داده را تقریبا بلافاصله پس از پیام اولیه بفرستیم.

همچنین الگوریتمهای ضعیف و قدیمی حذف شدهاند و فقط cipher suiteهای امن و مدرن مانند AEAD باقی ماندهاند. علاوهبر این، امکان حملات downgrade کاهش مییابد و رمزنگاری «عدم افشای گذشته» (Forward Secrecy) بهشکل پیشفرض فعال است.

| نسخه TLS | امنیت | عملکرد (Handshake) | الگوریتمها / ویژگیها مهم |

| TLS ۱٫۰ / ۱٫۱ | آسیبپذیری بالا، هشهای قدیمی | چند round-trip، کندتر | الگوریتمهای قدیمیتر، CBC، SHA‑۱ |

| TLS ۱٫۲ | امنیت خوب، پشتیبانی گسترده | دو round-trip معمولی | پشتیبانی از AES، ECC، هش قویتر (SHA‑۲۵۶) |

| TLS ۱٫۳ | امنیت بسیار بالا، حذف الگوریتمهای قدیمی | فقط یک round-trip / حتی ۰‑RTT | فقط Cipher مدرن (AEAD)، رمزنگاری پیشینهنگهداری کامل، کاهش حملات downgrade |

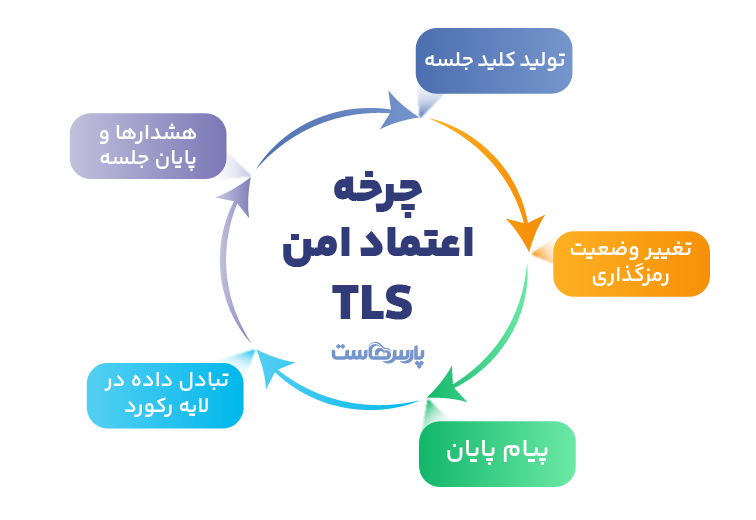

عملکرد TLS چگونه است؟

عملکرد تی ال اس TLS شامل مجموعهای از مراحل است که برای ایجاد یک ارتباط امن، احراز هویت، رمزنگاری دادهها و جلوگیری از دستکاری پیامها طراحی شدهاند. این پروتکل ابتدا از رمزنگاری نامتقارن برای ایجاد یک کلید مشترک استفاده میکند و سپس برای سرعت بالاتر به رمزنگاری متقارن سوئیچ میکند.

مراحل عملکرد TLS بهشرح زیر است:

۱. هندشیک (TLS Handshake)

در این مرحله، مرورگر یا کلاینت و سرور درباره نسخه TLS و مجموعه رمزنگاری (Cipher Suite) مذاکره میکنند. سپس سرور گواهی دیجیتال خود را ارسال میکند تا کلاینت بتواند هویت آن را تایید کند. پس از تایید، اطلاعات لازم برای ایجاد یک «پیشکلید» بین طرفین رد و بدل میشود. این امر پایه اصلی ایجاد کلیدهای امن بعدی است.

۲. تولید کلید جلسه (Session Key Generation)

بعد از رد و بدل شدن پیشکلید، هر دو طرف با استفاده از مقادیر تصادفی و اطلاعات هندشیک، کلید جلسه یکسانی را ایجاد میکنند. این کلید برای رمزنگاری متقارن استفاده میشود و سرعت و امنیت تبادل داده را افزایش میدهد.

۳. تغییر وضعیت رمزنگاری (ChangeCipherSpec)

در این مرحله، کلاینت و سپس سرور پیامی ارسال میکنند که نشان میدهد از این لحظه به بعد باید پیامها با کلید جلسه جدید رمزنگاری شوند. این نقطه، انتقال از ارتباط بدون رمزنگاری به یک ارتباط کاملا امن است.

۴. پیام پایان (Finished Message)

هر طرف، پیام «Finished» را میفرستد که شامل چکسام پیامهای هندشیک است. با این پیام اطمینان مییابیم که هیچکس در میانه راه هندشیک را دستکاری نکردهاست و هر دو طرف کلید جلسه صحیح را در اختیار دارند. اگر این پیام معتبر نباشد، اتصال امن ادامه پیدا نمیکند.

۵. تبادل داده در لایه رکورد (Record Layer Data Exchange)

در این بخش، دادههای واقعی اپلیکیشن، مثلا اطلاعات HTTP، با استفاده از کلید جلسه رمزنگاری میشوند. علاوهبر رمزنگاری، یک MAC یا Hash نیز برای جلوگیری از دستکاری پیامها اضافه میشود. به این ترتیب، محرمانگی، یکپارچگی و امنیت دادهها ضمانت میشود.

۶. هشدارها و پایان جلسه (Alerts & Secure Closure)

اگر خطایی رخ دهد یا نیاز به پایان ارتباط باشد، پیغامهای هشدار ارسال میشود. سپس ارتباط بهصورت کنترلشده و امن بسته میشود تا احتمال سوء استفاده یا حمله کاهش یابد.

مکانیسم رمزنگاری در تی ال اس TLS؛ اصول، الگوریتمها و تبادل کلید

در دنیای اینترنت، امنسازی ارتباطات فقط به استفاده از رمز اکتفا نمیکند؛ TLS با ترکیب تبادل کلید، احراز هویت و رمزگذاری داده، امنیت را به سطحی حرفهای میرساند. در ادامه، مهمترین مکانیسمها را توضیح میدهیم:

۱. تبادل کلید:

برای برقراری یک ارتباط امن، TLS از مکانیزم تبادل کلید استفاده میکند. در نسخههای جدید، این تبادل اغلب با کلیدهای موقت Diffie‑Hellman انجام میشود که بهصورت DHE یا ECDHE با منحنیهای بیضوی پیادهسازی میشود. استفاده از کلیدهای موقت اطمینان میدهد که حتی اگر کلید اصلی سرور فاش شود، دادههای جلسات گذشته همچنان امن باقی بمانند؛ این همان مفهوم Perfect Forward Secrecy است. در TLS ۱٫۳، روش RSA برای تبادل کلید حذف شده و تمرکز کامل روی کلیدهای موقت قرار گرفتهاست.

۲. احراز هویت:

بعد از تبادل کلید، TLS سرور و در صورت نیاز کلاینت را احراز هویت میکند تا مطمئن شود طرف مقابل همان کسی است که ادعا میکند. این کار با امضاهای دیجیتال مانند ECDSA یا RSA انجام میشود. احراز هویت صحیح، حملات «میانفردی» را غیرممکن میسازد و اعتماد به ارتباط را احراز میکند.

۳. رمزگذاری داده:

وقتی کلیدها و احراز هویت انجام شد، دادهها با رمزگذاری متقارن امن میشوند. در TLS ۱٫۳ از الگوریتمهای AEAD مانند AES‑GCM و ChaCha20‑Poly1305 استفاده میشود. این روش هم محرمانگی دادهها را حفظ میکند و هم یکپارچگی آنها را احراز میکند.

۴. هش و مشتقسازی کلید:

پروتکل TLS از توابع هش مانند SHA‑۲۵۶ و SHA‑۳۸۴ برای تولید مکتایید (کد تایید صحت پیام) و مشتقسازی کلیدهای جلسه استفاده میکند. در TLS ۱٫۳، پروتکل از HKDF برای تولید کلیدهای رمزگذاری شده بهره میبرد و ترکیب آن با توابع هش، امنیت کامل نشست را احراز میکند.

نکته: پروتکل TLS 1.3 بسیاری از مکانیسمهای ضعیف را حذف و کلیدهای ephemeral را بهصورت پیشفرض اجباری کرده است. این کار امنیت نشستهای گذشته را در برابر لو رفتن کلید خصوصی بلندمدت احراز میکند. منظور از «ephemeral»، کلیدی است که فقط برای یک جلسه ارتباطی خاص ایجاد میشود و پس از پایان جلسه دور انداخته میشود.

چگونه TLS تجربه کاربری را بهبود میدهد؟ دو نمونه واقعی

یک نمونه عملی از شرکت Google Cloud نشان میدهد که وقتی TLS ۱٫۳ را بهصورت پیشفرض فعال کردند، تاثیر زیادی بر تجربه کاربری داشت. آنها گزارش دادهاند که کاهش تعداد دفعات رفتوبرگشت (handshake) باعث کاهش تاخیر هنگام برقراری اتصال امن شدهاست، بهخصوص برای کاربرانی که از شبکههای دارای تاخیر بالا (مثل موبایل یا دستگاههای در نواحی دوردست) استفاده میکنند.

همچنین شرکت Cloudflare پس از معرفی TLS ۱٫۳ تاکید کردهاست که این نسخه جدید هم امنیت را افزایش میدهد و هم سرعت بارگذاری صفحات را بهبود میبخشد. آنها توضیح دادهاند با کاهش handshake به یک round‑trip، در صورت تاخیر شبکه (مثلا ۱۰۰ میلیثانیه) میتوانند چند ده میلیثانیه از زمان اتصال را صرفهجویی کنند که در تجربه کاربری قابل توجه است.

این دو نمونه واقعی نشان میدهند که TLS فقط ابزار امنیتی نیست، بلکه یکی از مهمترین عناصر تجربه کاربری مدرن هم محسوب میشود؛ وقتی اتصال سریعتر و امنتر باشد، کاربران احساس بهتری خواهند داشت و تعامل با سایت هم روانتر میشود.

تهدیدات امنیتی رایج در TLS کدامند؟

پروتکل TLS بهرغم اینکه امنیت ارتباطات را احراز میکند، میتواند در معرض حملات مختلفی قرار بگیرد که ناشی از ضعفهای پروتکلی، پیادهسازی یا استفاده از نسخههای قدیمی است. در ادامه، برخی از رایجترین تهدیدات و نقاط ضعف TLS آورده شده است:

- حملات downgrade (کاهش نسخه): مهاجم میتواند ارتباط را به نسخههای قدیمیتر TLS یا حتی SSL ۳٫۰ کاهش دهد، جایی که الگوریتمهای ضعیفتر بهکار میروند و امکان حملاتی مثل POODLE یا FREAK فراهم میشود.

- POODLE: این حمله از ضعف در مدیریت padding استفاده میکند و با فریب کاهش پروتکل به SSL ۳٫۰ یا TLS قدیمی، دادهها را میتواند بازخوانی کند.

- Lucky Thirteen: نوعی حمله زمانسنجی است که روی پیادهسازی CBC + MAC تاثیر میگذارد و امکان استخراج داده بدون دسترسی به کلید خصوصی را فراهم میکند.

- BEAST: این حمله روی TLS ۱٫۰ اثر میگذارد و از ضعف در مقدار اولیه (IV) در حالت CBC سوء استفاده میکند تا بخشهایی از دادهها مانند کوکیها را رمزگشایی کند.

- DROWN: اگر سرور TLS هنوز از SSLv2 پشتیبانی کند، مهاجم میتواند از این پروتکل قدیمی برای رمزگشایی نشستهای مدرن استفاده کند.

- Bar Mitzvah (RC4): برخی پیادهسازیهای TLS هنوز از الگوریتم RC4 استفاده میکردند که با توجه به ضعفهای آماری آن، امکان سرقت بخشهایی از داده را مهیا میکند.

- TLS Renegotiation / MITM: در پیادهسازیهای قدیمی یا نادرست، مهاجمان میتوانند با استفاده از بازی با «تجدید مذاکره» ورود کنند و داده تزریق کنند.

این تهدیدات نشان میدهند که انتخاب نسخه مناسب پروتکل تی ال اس TLS، الگوریتمهای امن و پیادهسازی استاندارد، چقدر در محافظت از دادهها و جلوگیری از نفوذ مهاجمان اهمیت دارد.

گواهیهای دیجیتال و احراز هویت در TLS

گواهیهای دیجیتال بخش حیاتی امنیت در TLS هستند و نقش اصلی آنها احراز هویت سرور و گاهی کلاینت است. وقتی مرورگر یا برنامهای به سرور متصل میشود، سرور گواهی دیجیتال خود را ارائه میدهد تا اثبات کند واقعا همان سروری است که ادعا میکند.

این گواهی شامل اطلاعاتی مانند نام دامنه، صادرکننده گواهی و کلید عمومی است و بهکمک آن، کلاینت میتواند کلید رمزگذاری جلسه را بهشکل امن بسازد. بدون این مرحله، هرگونه اتصال TLS میتواند در معرض حملات «میانفردی» قرار گیرد و امنیت دادهها بهخطر بیفتد.

در عمل، انتخاب و خرید SSL مناسب برای سایت، به شما اطمینان میدهد کاربران اعتماد کافی به امنیت سایت شما داشته باشند و مرورگر آنها اتصال امن را بهوضوح نمایش دهد. پارس هاست بهعنوان نماینده رسمی Certum لهستان، انواع گواهیهای SSL را ارائه میدهد که شامل گواهیهای استاندارد، wildcard و EV میشود.

شما با استفاده از این خدمات میتوانید با اطمینان کامل، این پروتکل را برای کسبوکار اینترنتی خود پیادهسازی کنید و تجربه کاربری امن و روان به بازدیدکنندگان ارائه دهید.

امنیت و سرعت با پروتکل TLS

در این مقاله گفتیم که پروتکل ssl/tls چیست. TLS پایه امنیت ارتباطات اینترنتی است که با ترکیب رمزنگاری نامتقارن، متقارن و احراز هویت، محرمانگی و یکپارچگی دادهها را احراز میکند. این پروتکل با استفاده از هندشیک، تولید کلید جلسه و رمزگذاری دادهها، تجربهای امن و سریع برای کاربران فراهم میکند.

نسخههای جدید TLS، بهویژه TLS ۱٫۳، با حذف الگوریتمهای ضعیف و سادهسازی فرایند handshake، امنیت و سرعت مرور وب را به شکل قابل توجهی افزایش دادهاند. استفاده از گواهیهای دیجیتال نیز اعتماد کاربران به سایتها و سرویسها را احراز میکند.

سوالات متداول

۱. TLS چیست؟

پروتکل TLS یک پروتکل امنیتی است که ارتباطات اینترنتی را رمزگذاری و امن میکند.

۲. چرا TLS امنتر از SSL است؟

پروتکل TLS نسخه تکاملیافته SSL است و الگوریتمهای قدیمی و ضعیف را حذف میکند و احراز هویت قویتر ارائه میدهد.

۳. TLS چگونه دادهها را رمزنگاری میکند؟

پروتکل TLS ابتدا با رمزنگاری نامتقارن کلید مشترک ایجاد میکند و سپس دادهها را با رمزنگاری متقارن سریع و امن انتقال میدهد.

۴. فرق نسخههای TLS 1.2 و ۱٫۳ چیست؟

پروتکل TLS ۱٫۳ سریعتر و امنتر است، handshake کوتاهتر دارد و الگوریتمهای ضعیف حذف شدهاند.

۵. چرا گواهی دیجیتال مهم است؟

گواهی دیجیتال هویت سرور را تایید میکند و مانع حملات «میانفردی» میشود.

۶. TLS چه تاثیری روی تجربه کاربری دارد؟

پروتکل TLS اتصال امن و سریع ایجاد میکند و باعث کاهش تاخیر و بهبود بارگذاری صفحات برای کاربران میشود.

۰